เนื้อหา

- แฮ็กหมวกสีเทาคืออะไร?

- แนะนำแฮ็กเกอร์ที่มีจริยธรรม

- แฮ็คเกิดขึ้นได้อย่างไร?

- วิธีแฮกเกอร์แฮก: กลยุทธ์ยอดนิยม

- การโจมตีแบบฟิชชิง

- การฉีด SQL

- ใช้ประโยชน์จาก Zero-day

- โจมตีกำลังดุร้าย

- โจมตี DOS

- งานของคุณในฐานะแฮ็กเกอร์ที่มีจริยธรรม

- วิธีเริ่มต้นในฐานะแฮ็กเกอร์ที่มีจริยธรรม

เมื่อคุณนึกถึงแฮ็กเกอร์คุณมักนึกถึงคนที่อยู่ใน hoodies ที่พยายามรวบรวมข้อมูลที่มีความละเอียดอ่อนจาก บริษัท ใหญ่ ๆ - การแฮ็กอย่างมีจริยธรรมนั้นฟังดูเหมือน oxymoron

ความจริงก็คือคนจำนวนมากที่เข้าสู่การแฮ็คทำได้ด้วยเหตุผลที่สมบูรณ์แบบ มีเหตุผลที่ดีมากมายในการเรียนรู้การแฮ็ก สิ่งเหล่านี้สามารถแบ่งออกเป็นเหตุผล "หมวกสีเทา" ที่เป็นกลางและเหตุผล "หมวกขาว" ที่มีประสิทธิผล

แฮ็กหมวกสีเทาคืออะไร?

ประการแรกมีความรักในการซ่อมคือ: ดูว่าสิ่งต่าง ๆ ทำงานได้อย่างไรและเสริมสร้างพลังของตัวเอง แรงกระตุ้นเช่นเดียวกับที่ทำให้เด็ก ๆ ต้องระวังตัวและเพื่อทำวิศวกรรมย้อนกลับมันอาจกระตุ้นให้คุณดูว่าคุณสามารถหลีกเลี่ยงความปลอดภัยของโปรแกรม X หรือ Y

โปรดมั่นใจว่าคุณสามารถป้องกันตัวเองออนไลน์ได้

หวังว่าคุณจะไม่ต้องแฮ็คเข้าสู่บัญชีอีเมล แต่รู้จักคุณ ได้ หากจำเป็น (น้องสาวของคุณถูกลักพาตัว!) กำลังดึงดูดความสนใจ มันเหมือนกับศิลปะการต่อสู้เล็กน้อย พวกเราส่วนใหญ่หวังว่าจะไม่ต้องต่อสู้เพื่อตัวจริง แต่ก็มั่นใจว่าคุณจะสามารถป้องกันตัวเองได้

การแฮ็กจริงๆอาจเป็นวิธีที่มีประโยชน์ในการป้องกันตนเอง โดยการอ่านคำแนะนำเกี่ยวกับการแฮ็กข้อมูลอย่างมีจริยธรรมคุณสามารถเรียนรู้เกี่ยวกับภัยคุกคามต่อความเป็นส่วนตัวและความปลอดภัยบนเว็บ ในการทำเช่นนี้คุณสามารถป้องกันตนเองจากการถูกโจมตีก่อนที่จะเกิดขึ้นและตัดสินใจได้อย่างชาญฉลาด ด้วยรุ่งอรุณของอินเทอร์เน็ตสิ่งต่าง ๆ ชีวิตของเราจะเพิ่มมากขึ้นเรื่อย ๆ “ ออนไลน์” การเรียนรู้พื้นฐานของความปลอดภัยของข้อมูลในไม่ช้าอาจกลายเป็นเรื่องของการอนุรักษ์ตนเอง

แนะนำแฮ็กเกอร์ที่มีจริยธรรม

การแฮ็คอย่างมีจริยธรรมนั้นสามารถสร้างรายได้สูง หากคุณต้องการหลีกเลี่ยงระบบรักษาความปลอดภัยสำหรับการใช้ชีวิตมีเส้นทางอาชีพที่ทำกำไรได้จำนวนมากจนถึงที่สุด คุณสามารถทำงานเป็นนักวิเคราะห์ความปลอดภัยของข้อมูลเพนเทอร์เรเตอร์ผู้เชี่ยวชาญด้านไอทีทั่วไปหรือคุณสามารถขายทักษะของคุณออนไลน์ผ่านหลักสูตรและ e-books ในขณะที่งานจำนวนมากถูกกัดเซาะโดยระบบอัตโนมัติและการแปลงเป็นดิจิทัลความต้องการผู้เชี่ยวชาญด้านความปลอดภัยจะเพิ่มขึ้นเท่านั้น

การแฮ็กอย่างมีจริยธรรมนั้นสามารถสร้างรายได้สูง

คนที่ทำงานในสาขาเหล่านี้มักจะเป็นสิ่งที่เราหมายถึงคำว่า "จริยธรรมแฮ็กเกอร์" มาสำรวจกันต่อไป

แฮ็คเกิดขึ้นได้อย่างไร?

ในระดับพื้นฐานแฮกเกอร์จริยธรรมจะทดสอบความปลอดภัยของระบบ เมื่อใดก็ตามที่คุณใช้ระบบในลักษณะที่ไม่ได้ตั้งใจคุณจะทำการ "แฮ็ก" โดยปกติจะหมายถึงการประเมิน "อินพุต" ของระบบ

อินพุตสามารถเป็นอะไรก็ได้จากแบบฟอร์มบนเว็บไซต์เพื่อเปิดพอร์ตบนเครือข่าย สิ่งเหล่านี้จำเป็นสำหรับการโต้ตอบกับบริการบางอย่าง แต่เป็นตัวแทนเป้าหมายของแฮ็กเกอร์

บางครั้งนั่นอาจหมายถึงการคิดนอกกรอบ ปล่อยให้แท่ง USB วางอยู่รอบ ๆ และบ่อยครั้งที่ใครบางคนที่พบว่ามันจะเสียบเข้าไปสิ่งนี้จะช่วยให้เจ้าของ USB stick นั้นสามารถควบคุมระบบที่ได้รับผลกระทบได้อย่างมหาศาล มีอินพุตจำนวนมากที่คุณอาจไม่คิดว่าเป็นภัยคุกคาม แต่แฮ็กเกอร์ที่ฉลาดสามารถหาวิธีที่จะใช้ประโยชน์จากมันได้

อินพุตเพิ่มเติมหมายถึง "พื้นผิวการโจมตี" ที่ใหญ่ขึ้นหรือโอกาสในการโจมตีที่มากขึ้น นี่คือเหตุผลหนึ่งว่าทำไมการเพิ่มคุณลักษณะใหม่ ๆ อย่างต่อเนื่อง (รู้จักในชื่อฟีเจอร์ bloat) ไม่ใช่ความคิดที่ดีสำหรับนักพัฒนา นักวิเคราะห์ความปลอดภัยมักจะพยายามและลดพื้นผิวการโจมตีนั้นโดยการลบอินพุตที่ไม่จำเป็นใด ๆ

วิธีแฮกเกอร์แฮก: กลยุทธ์ยอดนิยม

ในการเป็นแฮ็กเกอร์ที่มีประสิทธิภาพทางจริยธรรมคุณต้องรู้ว่าคุณกำลังทำอะไรอยู่ ในฐานะที่เป็นแฮ็กเกอร์ที่มีจริยธรรมหรือ“ เพนเทอร์” คุณจะต้องพยายามโจมตีลูกค้าเหล่านี้เพื่อที่คุณจะสามารถให้โอกาสพวกเขาในการปิดจุดอ่อนได้

มันจะเป็นงานของคุณที่จะพยายามโจมตีลูกค้าเหล่านี้

นี่เป็นวิธีที่แฮ็กเกอร์อาจพยายามเจาะเข้าไปในเครือข่าย:

การโจมตีแบบฟิชชิง

การโจมตีแบบฟิชชิงเป็นรูปแบบของ "วิศวกรรมทางสังคม" ที่แฮ็กเกอร์กำหนดเป้าหมายไปที่ผู้ใช้ ("เครือข่าย") แทนที่จะเป็นเครือข่ายโดยตรง พวกเขาทำเช่นนี้โดยพยายามให้ผู้ใช้ส่งมอบรายละเอียดด้วยความเต็มใจอาจเป็นการโพสต์เป็นคนซ่อมไอทีหรือส่งอีเมลที่ดูเหมือนว่ามาจากแบรนด์ที่พวกเขาจัดการและไว้วางใจ (นี่เรียกว่าการปลอมแปลง) พวกเขาอาจสร้างเว็บไซต์ปลอมด้วยแบบฟอร์มที่รวบรวมรายละเอียด

ไม่ว่าผู้โจมตีจะต้องใช้รายละเอียดเหล่านั้นในการลงชื่อเข้าใช้บัญชีเพียงใดและพวกเขาจะสามารถเข้าถึงเครือข่ายได้

ฟิชชิ่งหอกคือฟิชชิ่งที่กำหนดเป้าหมายบุคคลเฉพาะภายในองค์กร การล่าวาฬหมายถึงการโจมตีคูนาสที่ยิ่งใหญ่ที่สุด - ผู้บริหารและผู้จัดการระดับสูง ฟิชชิงมักไม่ต้องการทักษะคอมพิวเตอร์ใด ๆ ในกรณีส่วนใหญ่ บางครั้งความต้องการของแฮ็กเกอร์ทั้งหมดก็คือที่อยู่อีเมล

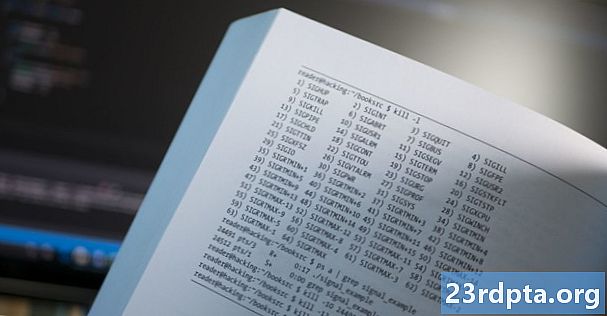

การฉีด SQL

อันนี้น่าจะใกล้กับสิ่งที่คุณจินตนาการเอาไว้เล็กน้อยเมื่อนึกภาพแฮกเกอร์ Structured Query Language (SQL) เป็นวิธีแฟนซีในการอธิบายชุดคำสั่งที่คุณสามารถใช้เพื่อจัดการข้อมูลที่เก็บไว้ในฐานข้อมูล เมื่อคุณส่งแบบฟอร์มบนเว็บไซต์เพื่อสร้างรหัสผ่านผู้ใช้ใหม่โดยปกติจะสร้างรายการในตารางรวมถึงข้อมูลนั้น

บางครั้งรูปแบบจะยอมรับคำสั่งโดยไม่ตั้งใจซึ่งอาจทำให้แฮ็กเกอร์เรียกข้อมูลหรือจัดการกับรายการที่ผิดกฎหมาย

การแฮ็กเกอร์หรือเพนเทอร์เรเตอร์ต้องใช้เวลาเป็นจำนวนมากในการค้นหาโอกาสเหล่านี้ด้วยตนเองบนเว็บไซต์หรือเว็บแอพขนาดใหญ่ซึ่งเป็นที่ซึ่งเครื่องมือเช่น Hajiv เข้ามาสิ่งนี้จะค้นหาช่องโหว่เพื่อหาช่องโหว่โดยอัตโนมัติ สำหรับผู้เชี่ยวชาญด้านความปลอดภัย แต่สำหรับผู้ที่มีเจตนาไม่ดี

ใช้ประโยชน์จาก Zero-day

การใช้ประโยชน์จาก zero-day exploiting ทำงานโดยการมองหาจุดอ่อนในการเข้ารหัสของซอฟต์แวร์หรือโปรโตคอลความปลอดภัยก่อนที่นักพัฒนาซอฟต์แวร์จะมีโอกาสแก้ไขได้ สิ่งนี้อาจเกี่ยวข้องกับการกำหนดเป้าหมายซอฟต์แวร์ของ บริษัท เองหรืออาจเกี่ยวข้องกับซอฟต์แวร์กำหนดเป้าหมายที่ใช้ ในการโจมตีที่มีชื่อเสียงหนึ่งแฮกเกอร์สามารถเข้าถึงกล้องรักษาความปลอดภัยที่สำนักงานของ บริษัท โดยไม่มีการใช้ประโยชน์จากศูนย์ตลอดทั้งวัน จากนั้นพวกเขาสามารถบันทึกสิ่งที่พวกเขาสนใจ

แฮกเกอร์อาจสร้างมัลแวร์ที่ออกแบบมาเพื่อใช้ประโยชน์จากข้อบกพร่องด้านความปลอดภัยนี้ซึ่งพวกเขาจะทำการติดตั้งบนเครื่องของเป้าหมาย นี่คือประเภทของการแฮ็กที่ได้รับประโยชน์จากการรู้วิธีการเขียนโค้ด

โจมตีกำลังดุร้าย

การโจมตีด้วยกำลังดุร้ายเป็นวิธีการถอดรหัสรหัสผ่านและชื่อผู้ใช้ วิธีนี้จะทำงานโดยการผ่านชุดค่าผสมที่เป็นไปได้ครั้งละครั้งจนกว่าจะถึงคู่ที่ชนะ - เช่นเดียวกับขโมยอาจผ่านชุดค่าผสมในที่ปลอดภัย วิธีนี้มักจะเกี่ยวข้องกับการใช้ซอฟต์แวร์ที่สามารถจัดการกระบวนการในนามของพวกเขา

โจมตี DOS

การโจมตีแบบปฏิเสธการให้บริการ (DOS) หมายถึงการทำให้เซิร์ฟเวอร์หนึ่ง ๆ หยุดทำงานเป็นระยะเวลาหนึ่งซึ่งหมายความว่าจะไม่สามารถให้บริการตามปกติได้อีกต่อไป ดังนั้นชื่อ!

การโจมตีแบบดอสนั้นดำเนินการโดยการส่ง Ping หรือทำการส่งทราฟฟิกไปยังเซิร์ฟเวอร์หลายครั้งจนมีการรับส่งข้อมูลจำนวนมาก สิ่งนี้อาจต้องการการร้องขอนับแสนหรือแม้กระทั่งนับล้าน

การโจมตี DOS ที่ใหญ่ที่สุดนั้น“ กระจาย” ไปยังคอมพิวเตอร์หลาย ๆ เครื่อง (ซึ่งรู้จักกันในชื่อบ็อตเน็ต) ซึ่งถูกแฮกเกอร์เข้าครอบครองโดยใช้มัลแวร์ นี่ทำให้พวกเขาโจมตี DDOS

งานของคุณในฐานะแฮ็กเกอร์ที่มีจริยธรรม

นี่เป็นเพียงวิธีการและกลยุทธ์ต่าง ๆ ที่แฮ็กเกอร์ใช้เพื่อเข้าถึงเครือข่าย ส่วนหนึ่งที่ดึงดูดความสนใจของการแฮ็กจริยธรรมสำหรับหลายคนกำลังคิดอย่างสร้างสรรค์และมองหาจุดอ่อนที่อาจเกิดขึ้นในด้านความปลอดภัยที่คนอื่นจะพลาด

ในฐานะที่เป็นแฮ็กเกอร์ที่มีจริยธรรมงานของคุณจะถูกสแกนระบุและโจมตีช่องโหว่เพื่อทดสอบความปลอดภัยของ บริษัท เมื่อคุณพบช่องโหว่ดังกล่าวคุณจะต้องจัดทำรายงานซึ่งควรรวมถึงการดำเนินการแก้ไข

ตัวอย่างเช่นหากคุณต้องทำการโจมตีแบบฟิชชิ่งที่ประสบความสำเร็จคุณอาจแนะนำการฝึกอบรมสำหรับพนักงานที่จะสามารถระบุการฉ้อโกงได้ดีขึ้น หากคุณมีมัลแวร์ต่อวันในคอมพิวเตอร์บนเครือข่ายคุณอาจแนะนำ บริษัท ให้ติดตั้งไฟร์วอลล์และซอฟต์แวร์ป้องกันไวรัสที่ดีกว่า คุณอาจแนะนำให้ บริษัท อัพเดตซอฟต์แวร์หรือหยุดใช้เครื่องมือบางอย่างพร้อมกัน หากคุณพบช่องโหว่ในซอฟต์แวร์ของ บริษัท เองคุณสามารถชี้ไปที่ทีมพัฒนา

วิธีเริ่มต้นในฐานะแฮ็กเกอร์ที่มีจริยธรรม

หากฟังดูน่าสนใจสำหรับคุณมีหลักสูตรออนไลน์มากมายที่สอนการแฮ็กตามหลักจริยธรรม นี่คือสิ่งที่เรียกว่า The Ethical Hacker Bootcamp Bundle

คุณควรตรวจสอบโพสต์ของเราเกี่ยวกับการเป็นนักวิเคราะห์ความปลอดภัยของข้อมูลซึ่งจะแสดงการรับรองที่ดีที่สุดสถานที่ที่ดีที่สุดในการหางานและอื่น ๆ